Докладът разкрива глобални данни и тенденции в разпространението на зловреден софтуер, събрани през първата половина на годината

Acronis, глобален лидер в киберсигурността and защитата на данни, публикува резултатите от ново проучване, проведено през първата половина на 2024. Докладът е съставен на база на проследяването на над един милион уникални крайни Windows устройства от 15 ключови държави по света. Освен ръстът с 293% на атаките по имейл в сравнение със същия период през 2023 г., броят на засечените случаи на рансъмуер също е нараснал с 32% от Q4 2023 до Q1 2024.

Рансъмуерът продължава да бъде сериозна заплаха за малките и средните предприятия, особено в критични сектори като държавен и здравеопазване. През първото тримесечие на 2024 Acronis наблюдава 10 нови рансъмуер групи, които заедно са осъществили 84 кибератаки в световен мащаб, като най-активни сред тях са били LockBit, Black Basta и PLAY, които са отговорни за 35% от атаките.

„В резултат на нарастващия обем и сложност на киберзаплахите, които продължаваме да откриваме, е изключително важно доставчиците на управляеми услуги да притежават цялостен подход за защита на данните, системите и уникалните цифрови инфраструктури на своите клиенти“, каза Ирина Артиоли, автор на доклада и евангелист по киберсигурност в Acronis. „За да бъдат ефективни, им препоръчваме да внедрят цялостна стратегия за сигурност.“

Ето някои други ключови данни от доклада:

Пейзаж на заплахите в глобален план:

- Бахрейн, Египет и Южна Корея са най-атакуваните държави от зловреден софтуер през първото тримесечие на 2024.

• 28 милиона URL адреси са блокирани през първото тримесечие на 2024.

• 27.6% от всички получени имейли са спам, а 1.5% съдържат зловреден софтуер или фишинг линкове.

• Средната продължителност на живот на зловреден софтуер в мрежата е 2.3 дни.

• 1,048 случая на рансъмуер бяха публично докладвани през първото тримесечие на 2024, което е увеличение с 23% спрямо първото тримесечие на 2023.

Тенденции в киберсигурността през първата половина на 2024:

- Рансъмуерът продължава да бъде сериозна заплаха за малките и средни предприятия.

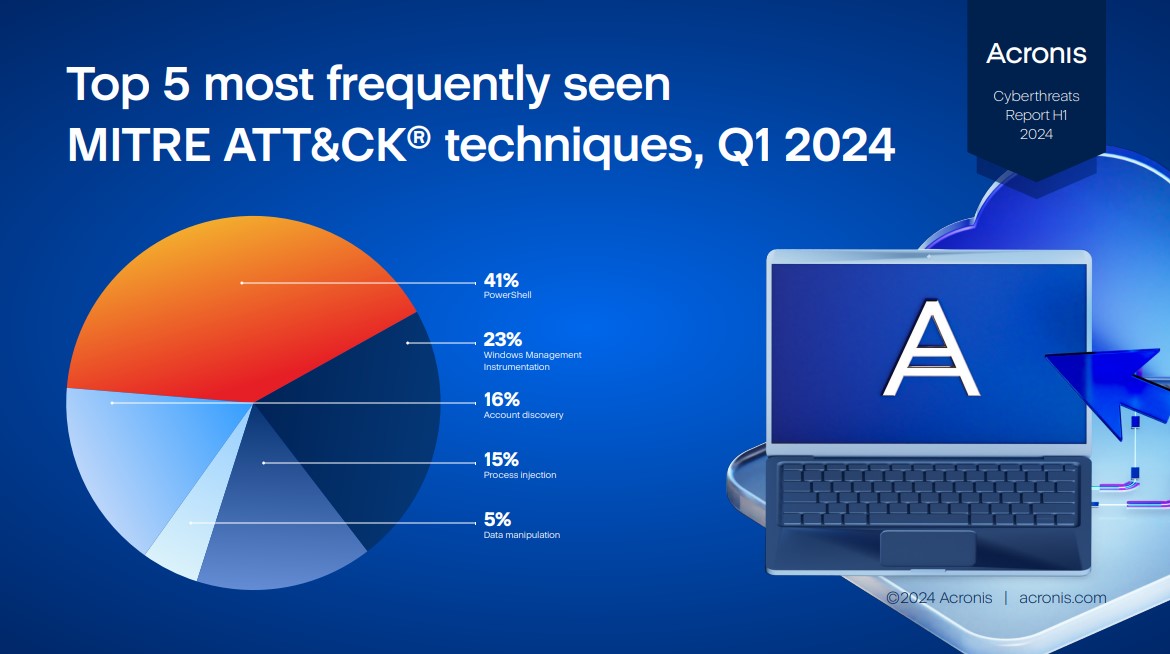

• През първото тримесечие на 2024 г. PowerShell беше най-често засичаната MITRE техника.

• Броят на засечените атаки по имейл през първата половина на 2024 г. се е увеличил с 293% в сравнение с първата половина на 2023 г.

Тенденции при рансъмуеъра:

- През първото тримесечие на 2024 Acronis наблюдава 10 нови рансъмуер групи, които заедно са осъществили 84 кибератаки в световен мащаб

- Броят на засечения рансъмуер е нарастнал с 32% от Q4 2023 до Q1 2024.

Атаки срещу доставчици на управляеми услуги:

- Доставчиците на управляеми услуги са подложени на постоянни атаки от януари до май 2024, като фишинг атаките по имейл са били най-често използвани от нападателите.

- Петте най-често откривани техники на MITRE ATT&CK през първата половина на годината включват PowerShell, Windows Management Instrumentation, Process Injection, Data Manipulation и Account Discovery.

Фишинг и имейл атаки:

- Организациите отчетоха ръст в имейл комуникациите, като броят на имейлите в езва организация се е увеличил средно с 25%.

- Увеличаването на обема на имейлите съвпадна с 47% ръст на имейл атаките, насочени към организации.

- 26% от потребителите са се сблъскали с фишинг атаки чрез зловредни URL адреси.

- Социалното инженерство е нарастнало с 5% от първата половина на 2023 г. като малуер атаките са намалели от 11% през първата половина на 2023 г. до 4% през първата половина на 2024 г.

Използване на изкуствен интелект:

- Киберпрестъпниците продължават да използват зловредни AI инструменти като WormGPT и

- Докато AI може да помага на нападателите на всеки етап от веригата на кибератаката, той може също да се използва като защитен механизъм, тъй като позволява непрекъснато откриване на атаки и съобщава за тях на експерти, които да предприемат подходящи действия за осигуряване на непрекъсваемост на бизнеса.

За повече информация, вижте целия доклад тук: https://www.acronis.com/en-us/resource-center/resource/acronis-cyberthreats-report-h1-2024/